Services

Blog

English

Services

Blog

English

Bonjour à tous!

Le 3 Mai, c’est le 11ème anniversaire du premier commit sur le premier logiciel libre de YourLabs qui nous a fait connaitre !

Tous les anciens, contributeurs, clients, et fournisseurs, de YourLabs sont donc invités au hackerspace pour une soirée dans l’esprit des meetups Hack’n’Dev (interrompus par le COVID et qui vont reprendre cette année):

Pour ceux qui arrivent en train, un chauffeur viendra vous récupèrer à la gare d’Angoulême.

Read MoreExposer l’api docker sur internet sans protections revient à donner à n’importe qui un accès root sans identifications. Nous allons analyser comment des acteurs malveillants trouvent et “exploitent” les api docker pour exécuter des commandes en root sur l’hôte, backdoorer le système hôte, voler des données et des identifiants, héberger des pages de phishing ou des malwares, pivoter pour attaquer le réseau interne etc …

Read MoreCombien d’utilisateurs GNU/Linux faut-il pour changer une ampoule ?

Et pour finir :

Read MoreComme vous le savez, YBS est engagé pour défendre le logiciel libre ainsi que les créaturs.

Cela devient de plus en plus visible, et je suis ravi de vous annoncer aujourd’hui que YBS sponsorise plus de hackers Open Source:

Merci à vous pour vos contributions.

Ils complêtent une longue liste, que j’éspère un jour centraliser ;)

J

Le terme “DevOps” pâti de plusieurs significations étant donné qu’aucun académicien n’a, à l’heure où j’écris ces lignes, pu développer une définition unique au terme “DevOps”, mais nous pouvons toujours explorer l’histoire, l’éthymologie, et les différentes sources possibles de confusion.

Méthode ou outil ? Les dissonances entre la littérature thématique et la pratique en organisation sont courantes, il est vrai que “peu importe l’outil, c’est la pratique qui compte” mais il n’y a pas de pratique à l’échelle industrielle sans outil non plus.

Cet article tente de réconcilier les deux: si la boite à outils DevOps est un fruit de l’application d’une méthode qui s’appelle le TPS dans le domaine de l’informatique, cela n’empêche pas les organisation traditionnelles de bénéficier de la valeur ajouté de ces outils sans pour autant changer complètement de politique, au-delà du bon sens commun, compréhensible par tous.

Explications.

Read MoreDe plus en plus de professionnels du milieu informatique poussent leur coup de gueule contre l’amalgame quasi-systématique hacker = cybercriminel.

Explications dans ce billet.

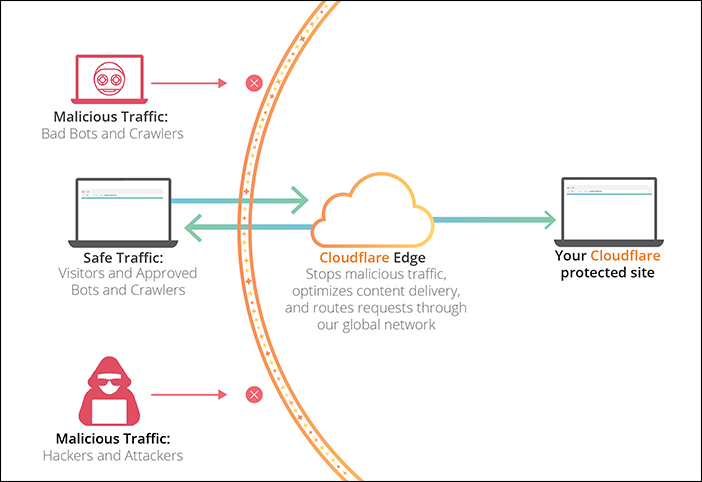

Read MoreCloudflare est un reverse proxy, quand un utilisateurs veut aller sur xxxx.xx, la résolution dns va pointer sur un serveur Cloudflare qui lui, de son coté va renvoyé la réponse du serveur. De ce fait un utilisateur ne va pas directement communiquer avec le serveur xxxx.xx .

Le principale avantage de Cloudflare (en simplifiant un maximum) est de pouvoir bloquer les attaques dos et ddos (inutile contre les dos ou ddos espace disque etc ..)

Read MoreDans cet article nous allons voire comment créer (ou modifier des fichiers légitimes) afin de les rendre malicieux pour l’application web ou il sera uploadé ou pour un victime (exemple d’une pièce jointe dans email).

Des samples de fichiers infecté peuvent être téléchargés ici.

Il existe principalement quatre principales façons de compromettre une image. A noter que dans la majorité des cas une image malveillante servira a compromettre une application web (ou les utilisateur de celle ci)

Read MoreLes connections en http (port 80) ne sont pas chiffrer, il est donc facile de le sniffer.. En revanche les connections en https (port 443, avec le petit cadenas) sont crypté avec ssl (Secure Socket Layer) qui utilise rsa (chiffrement asymétrique, comme pour notre petit ransomeware)

Dans cet exemple on va insérer un certificat dans le trust root ca store. On va également changer les network settings afin d’ajouter un proxy pour que le trafic passe par notre mitmproxy server

Read MoreUn rançongiciel de l’anglais ransomware, logiciel de rançon ou logiciel d’extorsion, est un logiciel malveillant qui prend en otage des données personnelles.

Un ransomware peut aussi bloquer l’accès de tout utilisateur à une machine jusqu’à ce qu’une clé ou un outil de déchiffrement soit envoyé à la victime en échange d’une somme d’argent. Les modèles modernes de rançongiciels sont apparus en Russie initialement, mais on constate que le nombre d’attaques de ce type a grandement augmenté dans d’autres pays, entre autres l’Australie, l’Allemagne, les États-Unis.

Read More